网络安全复习一轮

时间:2023-06-07 22:37:00

第一章

网络安全的定义:

- 利用网络技术、管理和控制措施,确保网络系统和信息**保密性、完整性、可用性(网络安全三个基本要求)、可控性和可审查性(抗否认)(网络信息安全五个特征)**保护。即确保网络系统中的硬件、软件和数据资源完整、准确、连续运行和服务不受干扰和非授权使用。

- ISO/IEC27032 网络安全定义:在网络设计、实施和运行过程中保护信息及其相关系统。

信息安全、网络安全与网络空间安全的异同:

- 都是非传统安全,都聚焦于信息安全问题

- 网络安全和网络空间的核心是信息安全。出发点和重点不同

信息安全威胁的三个基本根源:

- 人的因素

- 信息系统的开放性

- 信息系统的复杂性

威胁的四个方面:

- 中断威胁(可用性)

- 侦听威胁(保密性)

- 修改威胁(完整性)

- 伪造威胁(真实性)

网络安全模型(PDRR)

——网络系统安全生命周期模型的改进:IPDRRR(检查准备、防护加固、检测发现、快速反映、确保恢复、反思改进)

具体的安全机制

- 加密机制(提供数据加密最常用的方法;对话层不提供加密保护)

-

- 分类

-

-

- 密钥类型:对称密钥加密算法和非对称密钥

-

-

-

- 按密钥系统:序列密码和分组密码算法

-

-

- 结合其他技术,提供数据的保密性和完整性

- 数字签名机制:解决以下问题:否认、伪造、冒充、篡改

- 访问控制:审计跟踪系统

- 数据完整性机制:数据单元的完整性(发生在发送实体和接收实体的过程中)和数据单元序列的完整性

- 交换识别机制:密码和密码技术(常用于时间标记和同步时钟;双方或三方握手;数字签名和公证机构)

- 业务流量填充机制:无信息传输时,保密装置连续发布伪随机序列

- 路由控制机制:有多条线路(安全或不安全),选择特殊路由以确保数据安全

- 公证机制:通过该机构进行数据通信,后仲裁

安全机制的效果:

进不去,拿不到,看不懂,改不了,瘫不掉,赖不掉

第二章

网络攻击的具体步骤:

- 踩点-目标探测(nslookup、traceroute)

- 网络扫描-确定攻击目标

- 查点-攻击前奏曲

- 远程攻击-获取访问

- 创建后门

攻击准备(信息收集)

Shodan——网络设备搜索引擎

网络设备分为网络连接设备和网络应用设备

网络扫描

定义网络扫描

网络扫描的基本原理

两种网络扫描策略:被动策略和主动策略

扫描的作用

扫描分类:主机扫描、端口扫描、操作系统指纹扫描

实现主机扫描技术

高级主机扫描技术(ip 异常或无效)

高级主机扫描技术

应对主机扫描的策略:使用可检测和记录的策略 ICMP 扫描工具;使用入侵检测系统;在防火墙或路由器中设置允许进出自己网络的 ICMP 分组类型

端口扫描

- 开放扫描(三次握手;基本 TCP connect()扫描、Reverse-ident扫描)

- 半开放扫描(不需要打开一个完整的扫描) TCP 连接;TCP SYN 扫描)

- 秘密扫描(不包括标准) TCP 三次握手协议的任何部分;TCP Fin 扫描)

端口扫描策略:

- 设置防火墙过滤规则,防止对端口进行扫描

- 使用入侵检测系统

- 禁止不必要的服务,尽量减少暴露程度

操作系统识别策略:

- 端口扫描监控工具监控操作系统

- 防火墙和路由器的规则配置

- 使操作系统识别无效补丁

- 使用入侵检测系统

常用的扫描工具:Scan、Nmap、IPScan、Xscan

网络监听

网络监控需要解决的两个问题

- 劫持网络流量

- 在监听点上采集并分析网络数据

解决网络监控的原则:共享网络监控(总线以太网)

交换网络监控

- 网络管理

-

- 交换机 集线器

-

- 端口镜像

- 黑客

-

- MAC 洪泛

-

- ARP 欺骗

-

- 端口盗用

防止监控的最佳方法:使网络嗅探达不到预期效果,降低嗅探的价值,可以使用:

- 采用安全的拓扑结构

- 加密通信会话

- 采用静态的 ARP 或者 IP-MAC 对应表

常见的监听工具:WinPcap、Sniffer、WireShark、NetXray

WEB 欺骗及 IP 地址欺骗

Web 欺骗的防范

- 短期解决方案

-

- 关掉浏览器 javascript

-

- 从不熟悉的网站链接到其他网站

-

- 从地址栏输入网站

- 长期解决方案

-

- IP 限制地址、子网和域

-

- 用户名和密码

-

- 加密

IP 地址盗用

主机有目的地使用他人合法 IP 没有自己的地址 IP 地址的行为

IP 地址欺骗

伪造主机 IP 地址的技术

IP 欺骗的原则利用主机之间的正常信任关系,不同于用户之间的信任和应用层的信任

IP 欺骗的防范

- 放弃基于地址的信任策略

- 限制数据包

- 应用加密技术

缓冲区溢出

代码起始地址 = ESP 偏移(不需要准确)

防止缓冲区溢出

- 编写正确的代码

- 非执行缓冲区

- 指针完整性检查

- 充分利用安全补丁

拒绝服务攻击

常见的拒绝服务攻击

- Pingflood

- Ping of Death

- Teradrop

- Synflood

DDos 是一种基于 DoS 特殊形式的拒绝服务攻击是一种分布合作的大规模攻击方式。攻击者控制多个傀儡发起攻击,主要针对大型网站

DDoS 攻击将导致骨干网络资源浪费、链路堵塞、业务中断

三种流行的 DDoS 攻击

- SYN/ACK Flood 攻击

-

- 最有效、最常用的经典 DDoS 方法可以杀死各种系统的网络服务

- TCP 全连接攻击

-

- 常规防火墙可绕过

-

- 容易被跟踪

-

- 与 SYN 风暴的区别:不需要不停的向受害者发起连接

- 重定向 Dos 攻击

-

- 常被用于窃听或中间人攻击

拒接服务攻击的防范

- 限制带宽

- 终端防御

- 入口过滤(只允许必要的通信)

对付风暴型 DDoS 攻击的 4 种方案:通过丢弃恶意分组的方法保护网络;在源端控制 DDoS 攻击;追溯攻击的源端,阻止他发起新的攻击;路由器动态检测流量并进行控制。最有效的方法是:流量清洗

第三章

计算机病毒定义及发展过程

计算机病毒的发展过程

- 磁芯大战

- 巴基斯坦智囊

- 能对自身进行简单加密的病毒(1741 病毒、DIR2 病毒)

- 宏病毒(美丽莎、台湾一号)

- 病毒生产机(G2、IVP、VCL)

CIH 恶性病毒(第一个能破坏硬件的病毒)

“美丽莎”病毒:世界上最大的一次病毒活动,最大的一次网络蠕虫大泛滥

尼姆达病毒:2001 年最为凶猛的恶意蠕虫病毒,传播速度快、危害性强、自我繁殖能力位居各大病毒之首

中国黑客:2002 年 6 月 6 日,全球首创的 “三线程” 技术

病毒的发展趋势

发展趋势

- 病毒向有智能和有目的的方向发展

- 未来凡能造成重大危害的,一定是蠕虫(特征:快速不断复制自身,最短时间内传播到最大范围)

- 病毒与黑客技术结合

- 向轻感染文件、重复制自身的方向发展

- 未来可能会出现分布式通信的病毒

计算机病毒的特征

- 破坏性

- 传染性(也叫自我复制或传播性,即其本质特征)

- 隐蔽性

- 潜伏性

- 不可预见性

- 针对性

- 衍生性

计算机病毒的分类

按破坏程度强弱的不同:良性病毒和恶性病毒

按传染方式的不同:文件型病毒、引导型病毒和混合型病毒

按连接方式的不同:源码型病毒、嵌入式病毒、操作系统型病毒和外壳型病毒

病毒的检查方法

比较法:比较被检测对象与原始备份

扫描法:利用病毒代码库

特征字识别法:基于特征串扫描法,提取关键的特征字

分析法:运用相应的技术分析

校验和法:计算前后校验和

病毒的清除:隔离、报警、查毒源、采取应对方法和对策、备份数据、清除病毒

清楚计算机病毒使根据不同类型病毒对感染对象的修改,并按照病毒的感染特性对感染对象进行恢复,其中恢复过程是从感染对象中清除病毒,恢复被病毒感染前的原始信息

文件型病毒的清除(最普遍)

引导型病毒的清除(重写引导区)

内存中毒的清除

木马病毒概论

木马特点:隐蔽性(突发性和攻击性,难以察觉;客户端/服务器模式

木马的传播方式:E-mail、软件下载、会话软件

木马程序的危害性

- 自动搜索已中木马的计算机

- 跟踪监视对方屏幕

- 随意修改注册表和系统文件

- 监视对方任务且可终止对方任务

- 管理对方资源

- 直接控制对方的键盘、鼠标、共享被控计算机的硬盘资源

- 远程重启和关闭电脑

木马的检测和清除

过程:

- 查看开放端口

- 查看和恢复 win.ini 和 system.ini 系统配置文件

- 查看启动程序并删除可疑的启动程序

- 查看系统进程并停止可疑的系统进程

- 查看和还原注册表

网络测试命令 Netstat

网络蠕虫

网络蠕虫与普通病毒的区别

- 普通病毒主要是感染文件和引导区,而蠕虫是一种通过网络传播的恶性代码

- 具有普通病毒的一些共性,如传播性,隐蔽性,破坏性等

- 自己的特征,如不利用文件寄生、可对网络造成拒接服务、与黑客技术相结合等

- 蠕虫病毒是一种特殊病毒类型。传统病毒传染被动,蠕虫病毒传染主动

蠕虫的特点

- 传播迅速

- 传播方式多样

- 病毒制作技术与传统的病毒不同

- 利用操作系统和应用程序漏洞主动进行攻击

- 可利用的传播路径包括文件、电子邮件、Web 服务器、网络共享

- 与黑客技术相结合

蠕虫程序的工作流程可以分为漏洞扫描、攻击、传染、现场处理

蠕虫的行为特征

- 自我繁殖

- 造成网络拥塞

- 利用软件漏洞

- 消耗系统资源

- 留下安全隐患

第四章

密码学概论

发展历史

- 古典密码:纸、笔或者简单机械实现的简单替代及换位

- 近代密码:手工或电动机械实现的复杂的替代及换位

- 现代密码:分组密码、序列密码以及空开密钥密码,有坚实的数学理论基础

现代密码学重要事件

- 1949 年,Shannon发表《保密通信的信息理论》,为密码系统建立了理论基础,从此密码学成为一门科学(第一次飞跃)

- DES 的公布使密码学的研究公开

- 1976 年,Diffe 和 Hellman 提出公开密钥的加密体制的实现。1978 年,Shamire 和 Adleman 提出第一个比较完善的公钥密码体制算法(第二次飞跃)

密码学的定义

密码学的功能:信息通信加密功能,数字签名,身份认证,安全访问

密码学提供的只是技术保障作用

密码学分支:密码编码学和密码分析学(相互对立、相互促进)

密码系统/体制 由明文、密文、加密和解密算法、密钥 5 部分组成

密码体制分类:对称密码(加解密钥相同)和非对称密码(加解密钥不同)

密码系统的安全性

- 无条件安全性(理论上不可破译)

- 计算安全性

- 可证明安全性

密码分析常用的 4 类方法:唯密文攻击、已知明文攻击、选择明文攻击、选择密文攻击

机密体制的基本原则

- 不可破

- 安全性依赖密钥的保密,而不是依赖于对加密体制的保密

- 加解密算法适用于密钥空间中的所有元素

- 密码体制既易于实现又便于使用

- 密钥空间应足够大,使得试图通过穷举密钥空间进行搜索的方式在计算上不可行

古典密码

置换技术

一维倒置:将一整段明文整体倒置

分组倒置:将明文分成固定长度的字符串,每组倒置

字符或字符串的多维变序

二维易位

代换技术(凯撒密码)

单表和多表

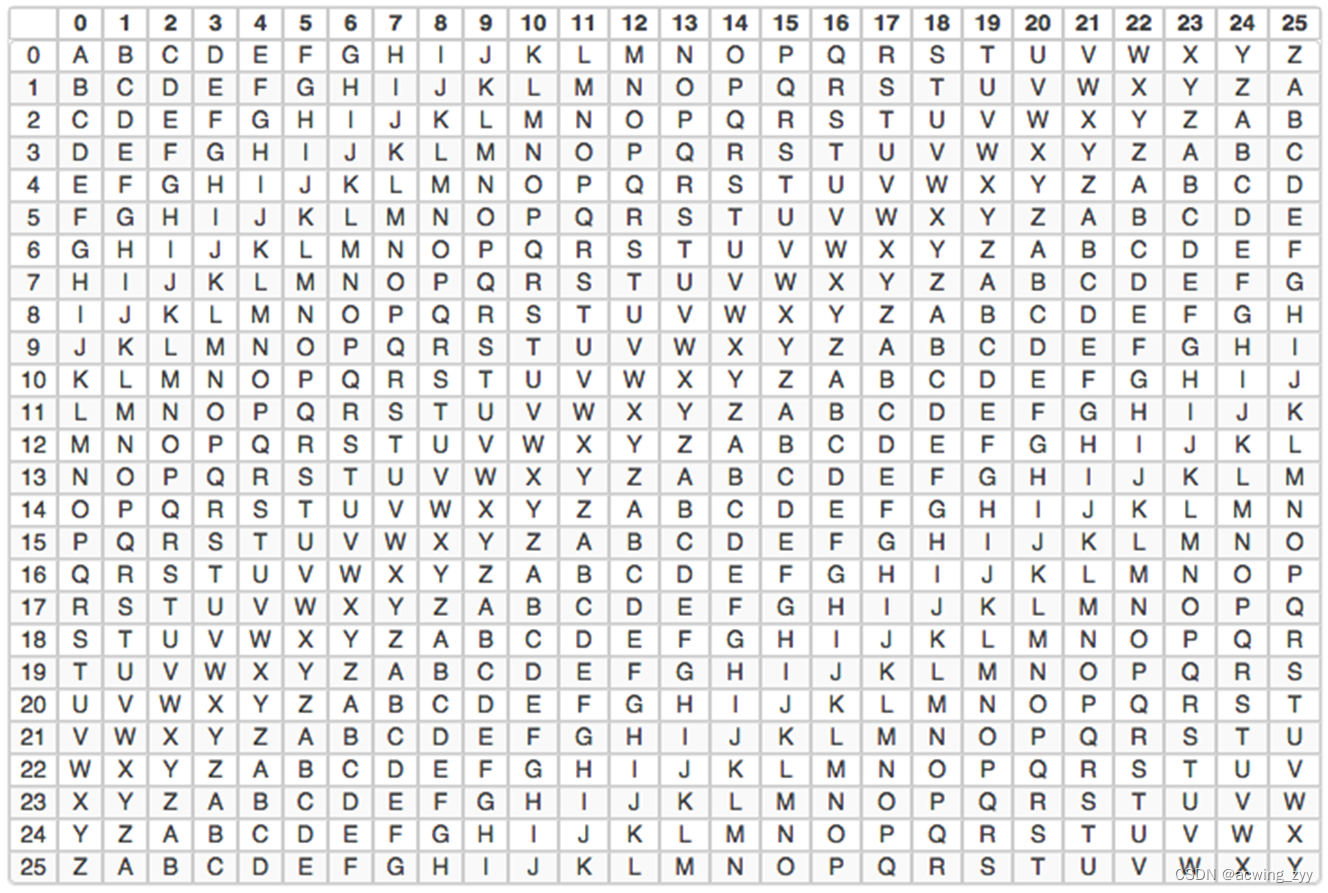

维吉尼亚密码

多表密码的特例

二维表:

维吉尼亚密码法的弱点在于它的循环本质

单次钥匙簿密码法

一种无法破解的密码:密码术的圣杯

不曾备用,有两个根本性问题:编造大量的随机性钥匙有实际困难;分送这些钥匙

秘密密钥算法

又称为对称密码算法、传统密码算法

秘密密钥算法分为序列密码/流密码和分组密码

序列密码:逐位加密

- 实时性害,运算速度快,加密、解密易实现

- 密钥分配困难

- 安全强度取决于密钥序列的随机性和不可预测性

分组密码:n bit 长度分组,每一组分别加密

设计思想:扩散、混乱

目标:使得对于不知道密钥的人来说,从明文到密文的映射看起来是随机的,以防止用统计的手段来破译

分组密码常用技术:s-p 网络(代换、置换网络,多次迭代)

des 简介

过程

F 函数

扩展变换(32 位变为 48 位):分为 8 个 4 位二进制,每个 4 位前后补一个二进制数,该二进制数为相邻的数

S 盒替换(48 位变为 32 位):分为 8 个 6 位二进制,每个数分为两个数:前后 1 位组成的数、中间 4 位组成的数,分别作为行列在 S-盒 的二维表中找到对应的 32 位数

P 盒置换(保证上一轮某个 s 盒的输出对下一轮多个 s 盒产生影响):给出一张含有 32 个数的表,对于某一个位置 i 来说,表示当前位的二进制为原始数 i 位上的二进制数

子密钥生成

先输出一个 64 位的密钥,其中后面每隔 8 位共 8 位作为奇偶校验位,通过含有 56 个数的表置换选择产生一个 56 位的数,该数分为 2 个含有 28 位的数,对于每个数,对于每个数,循环左移 i 位,每一轮迭代都有一个固定的 i,然后再将两个数拼接起来,然后再由一张去掉第 9、18、22、25、35、38、43、54 位的表选择置换,最后生成一个 48 位的密钥

DES 解密

解密算法和加密算法相同,区别在于子密钥使用次序相反

DES 问题讨论及设计准则

问题

- 密钥太小,密钥空间为 2 56 2^{56} 256

- 算法的性质:不公开 S 盒的设计准则

S 盒:混合作用

P 盒:扩散作用

函数 F:

非线性,扰乱;SAC 和 BIC

“好的”密码设计具有:雪崩性,完备性,不可预测性

双重 DES:

- 加密: C = E k 2 [ E k 1 [ M ] ] C=E_{k2}[ E_{k1} [M]] C=Ek2[Ek1[M]]

- 解密: M = D k 1 [ D k 2 [ C ] ] M=D_{k1}[D_{k2}[C]] M=Dk1[Dk2[C]]

- 中途攻击可以猜出密钥,时间复杂度: 2 56 2^{56} 256

三重 DES:

- C = E k 3 [ D k 2 [ E k 1 [ P ] ] ] C=E_{k3}[D_{k2}[E_{k1}[P]]] C=Ek3[Dk2[Ek1[P]]]

- P = D k 1 [ E k 2 [ D k 3 P ] ] ] P=D_{k1}[E_{k2}[D_{k3}P]]] P=Dk1[Ek2[Dk3P]]]

秘密密钥算法的特点

优点

- 效率高,算法简单,系统开销小

- 适合加密大量数据

- 明文长度与密文长度相等

缺点

- 需要以安全方式进行密钥交换

- 密钥管理复杂

密钥管理的简介

密码系统的安全性取决于密钥的保密性,再考虑密码系统的设计时,需要解决的核心问题是密钥管理

密钥的分配和存储最困难

密钥管理的目的:维护系统中各个实体之间的密钥关系,以抗击各种可能的威胁

密钥类型

- 基本密钥(初始密钥、用户密钥)

- 会话密钥(数据加密密钥):在一次通信或数据交换中,动态地、仅在需要进行会话数据加密时使用

密钥加密密钥(二级密钥):加密会话密钥的密钥

主机主密钥:加密 密钥加密密钥 的密钥

在公钥体制下还有公开密钥、秘密密钥、加密密钥、签名密钥之分

密钥管理阶段

- 密钥生成(随机性和不可预测性)

- 密钥使用

- 密钥更新

- 密钥备份

- 密钥恢复

- 密钥存档

- 密钥吊销

- 密钥销毁

密钥存储

- 文件形式

- 加密形式

- 利用确定算法生成密钥

- 存入专门密码装置中(存储型、智能型)

- 多个密钥分量形式存储

密钥的分配

密钥分配的基本方法

- A 通过物理手段发送给 B

- 由第三方发送给 A 和 B

- A 和 B 实现有一密钥,其中一方用已有密钥加密新密钥发送给对方

- 第三方通过保密通道分别发送给 A 和 B

无中心的密钥分配模式

有中心的密钥分配模式

DH 密钥交换算法

单向陷门函数

DH 没有给出真正意义上的公钥密码实例,即没有找出一个真正带陷门的单向函数,但给出了单向函数的实例,并基于此提出 DH 密钥交换算法

算法原理:基于有限域(广泛使用素域)中计算离散对数的困难性问题上

RSA 算法

过程:

- 选取两个大质数 p,q

- 计算乘积 n=p*q

- 计算 n 的欧拉函数 φ(n)=(p-1)*(q-1)

- 选一个与 φ(n) 互质的整数 e,且满足1

- 计算 e 对 φ(n) 取模的逆元 d,即 d*e mod φ(n)=1

- 公钥:PU=(e,n)

- 私钥:PR=(d,n)

加密: M e m o d n = C M^e mod \ n=C Memod n=C

解密: C d m o d n = M C^d mod \ n=M Cdmod n=M

RSA 中间人攻击

混合密码系统

对称密码具有密钥配送的问题,而公钥密码处理速度远远低于对称密码且难以抵御中间人攻击

混合密码系统的本质:将消息通过对称密码加密,将加密消息时使用的密钥通过公钥密码来加密

第五章

消息鉴别与数字签名

多种形式的攻击对应的技术:

密码技术:对抗泄密、通信业务量分析

消息鉴别:伪造消息、篡改消息

数字签名:行为抵赖

消息鉴别(消息认证、报文认证、报文鉴别)

鉴别系统的分类

- 基于消息加密的鉴别

- 基于消息鉴别码(MAC)的鉴别

- 基于散列函数的鉴别(基于 MAC 的一种特例)

基于消息加密的鉴别

- 基于对称密码体制的消息加密鉴别(提供鉴别,不提供签名)

- 基于公钥密码体制的消息加密鉴别(提供鉴别)

- 基于公钥加密体制的消息加密鉴别(提供鉴别和加密)

基于 MAC 的鉴别方式

- 只提供消息鉴别,不提供保密性

- 提供消息鉴别和保密性

-

- 先生成 MAC,再加密(与明文有关的认证)

-

- 先加密,再生成 MAC(与密文有关的认证)

MAC 函数和加密函数的异同:

- MAC 函数和加密函数类似,都需要明文、密钥和算法

- MAC 算法不要求可逆,加密算法必须可逆,鉴别函数比加密函数更不易被攻破

使用最广泛的 MAC 算法之一:基于 DES 的消息鉴别码

基于散列函数的鉴别方式

Hash 函数不是用密钥,仅仅是输入消息的函数

HMAC:将密钥加到现有的 Hash 函数中

散列函数必须满足一定的安全特性:

- 单向性

- 强对抗碰撞性

- 弱对抗碰撞性

查看文件的 MAD5,SHA1 值:certutil -hashfile filename MD5 或 SHA1

数字签名

数字签名的功能:防抵赖、防篡改、防伪造、放冒充(身份认证)

数字签名的性质:

- 必须能够验证签名者及其签名的日期时间

- 在对消息签名时,必须能够对消息内容进行鉴别(即包含了消息鉴别的功能)

- 签名必须能够由第三方验证,以便解决争议

数字签名方案的组成:系统初始化过程、签名生成过程、签名验证过程

法律 + 基于私钥的签名 = 不可抵赖

基于公钥密码的数字签名

基于仲裁的数字签名

数字签名标准 DSS(签名长度 320 bit)只能用于数字签名,不能用于加密

DSA 算法

数字签名的扩展

- 代理签名

- 群签名(匿名性、可跟踪性)

- 盲签名(匿名性、不可跟踪性,适应于电子选举、数字货币协议中)

- 多重数字签名:分为有序多重数字签名和广播多重数字签名

- 不可否认签名(否认协议)

- 门限的数字签名

生日悖论和生日攻击

第六章

防火墙技术

网络安全的构成:物理安全性、通信网络安全性、系统安全性、用户访问安全性、数据安全性、数据保密性

安全的分层结构及主要技术

- 数据安全层:加密

- 应用加密层:访问控制、授权

- 用户安全层:用户/组管理、单机登录、身份认证

- 系统安全层:反病毒、风险评估、入侵检测、审计分析

- 网络安全层:防火墙、安全的通信协议、VPN

- 物理安全层:存储备份

防火墙的设计目标

- 内部和外部之间的所有网络数据流必须经过防火墙

- 只有符合安全政策的数据流才能通过防火墙

- 抗攻击

防火墙=硬件+软件+控制策略

防火墙系统四要素:安全策略、内部网、外部网、技术手段

防火墙的控制能力:服务控制、方向控制、用户控制、行为控制

防火墙的作用:隔断、过滤、代理,更详细的:

- 审计

- 报警

- NAT

- 计费

- VPN(IPSec)

防火墙的好处

- 强化安全策略

- 有效记录 Internet 上的活动

- 隔离不同网络,限制安全问题扩散

- 是一个安全策略的检查站

防火墙的不足

- 使用不便,有些人认为给人虚假的安全感

- 对用户不完全透明,可能带来传输延迟瓶颈及单点失效

- 不能替代墙内的安全措施

防火墙的争议

- 破坏了 Internet 端到端的特性,阻碍了新的应用的发展

- 没有解决主要的安全问题,及网内的安全问题

- 给人一种误解,降低了人们对主机安全的意识

防火墙的类型

包过滤路由器:在网络层对数据包进行选择

优点:

- 实现简单

- 对用户透明

- 一个包过滤路由器即可保护整个网络

缺点:

- 正确制定规则并不容易

- 不能引入认证机制

- 只通过简单的规则控制数据流的进出,没考虑高层的上下文信息

应用层网关:在应用层建立协议过滤和转发功能

特点:

- 所有的链接都通过防火墙,防火墙作为网关

- 在应用层上实现,网管理解应用协议,可以实施更细粒度的访问控制

- 可以监视包的内容

- 可以实现基于用户的认证

- 可以提供理想的日志功能

- 对每一类应用,都需要一个专门的代理,不够灵活

- 非常安全,但开销比较大

优点:

- 允许用户“直接”访问 Internet

- 易于记录日志

缺点:

- 新的服务不能及时被代理

- 每个被代理的服务都要求专门的代理软件

- 客户软件需要修改,重新编译或配置

- 有些服务要求建立直接连接,无法使用代理(聊天服务,即时消息服务)

- 代理服务不能避免协议本身的缺陷或限制

电路层网关:通用代理服务器,工作在 TCP/IP 协议的 TCP 层,建立两个 TCP 连接:主机与防火墙、防火墙和外主机

特点:

- 拓扑结构同应用层网关相同

- 接收客户端连接请求,代理客户端完成网络连接

- 在客户和服务器间中转数据

- 通用性强

优点:

- 效率高

- 精细控制,可以在应用层上授权

- 为一般的应用提供了一个框架

缺点:

- 客户程序需要修改

个人防火墙(通常具有学习模式)

分布式防火墙(打破传统防护墙的物理拓扑结构,不单纯依靠物理位置划分内外;有安全策略划分内外)

防火墙的配置模式

防火墙默认安全策略

- 没有明确禁止的行为都是允许的

- 没有明确允许的行为都是禁止的

防火墙经典体系结构

- 双宿/多宿主机模式:主机的路由功能被禁止。两个网络之间的通信通过应用层代理服务来完成。一旦堡垒主机被侵入并拥有路由功能,则防火墙无用

- 屏蔽主机模式:堡垒主机(可以充当应用层网关和电路级网关)+包过滤路由器,实现了网络层和应用层安全。包过滤路由器配置正确是关键

- 屏蔽子网模式:目前较为流行,两个包过滤路由器+一个堡垒主机。内外网之间建立一个被隔离的子网(“非军事区”,堡垒主机在其中)。内外网均可访问屏蔽子网,但禁止穿过通信。

入侵检测系统概述

传统的安全技术采用严格的访问控制和数据加密策略来防护,但

- 复杂系统中,策略不充分

- 以减慢交易为代价

- 被动防护

- 如今要求主动检测、发现和排除安全隐患

入侵检测系统(IDS)定义

功能:监控计算机系统或网络系统中发生的事件,根据规则进行安全审计

入侵检测的任务:作为传统安全工具的有效补充,检测来自内部的攻击事件和越权访问

IDS 分类

按照数据来源

- 基于主机(HIDS)

- 基于网络(NIDS)

按照系统各模块的运行方式

- 集中式

- 分布式

按照时效性

- 脱机分析

- 联机分析

IDS 的三个功能部件(IDS 基本结构):信息收集、信息分析、结果处理

IDS 的组成

- 检测引擎

- 控制中心

检测引擎的部署位置

- 边界防火墙之内

- 边界防火墙之外

- 主要的网络中枢

- 在一些安全级别需求高的子网

IDS 工作原理

入侵检测引擎工作流程

- 监听部分

- 协议分析

- 数据分析

- 引擎管理

入侵检测的分析方式:异常检测(统计分析方法)、误用检测(模式匹配方法)、完整性分析(批处理方式实现,不用于实时响应)

入侵检测具体方法:

- 基于统计方法

- 基于神经网络

- 基于专家系统

- 基于模型推理

- 基于免疫原理

- 基于遗传算法

- 基于代理检测

- 基于数据挖掘

入侵检测响应机制

- 弹出窗口报警

- E-mail 通知

- 切断 TCP 连接

- 执行自定义程序

- 与其他安全产品交互

入侵检测标准化

IDS 标准化要求:IDS 能够与访问控制、应急、入侵追踪等系统交换信息,相互协作,形成一个整体有效的安全保障系统

CIDF 是一套规范,定义了 IDS 表达监测信息的标准语言以及 IDS 组件之间的通信协议,其主要作用:集成各个 IDS 使之协同工作,实现各 IDS 之间的组件重用,CIDF 也是构建分布式 IDS 的基础

CIDF 规格文档

- 体系结构

- 规范语言

- 内部通讯

- 程序接口

CIDF 体系结构

第七章

认证概念及认证人身份

身份认证是整个信息安全体系的基础

防火墙、入侵检测、VPN、安全网关等安全技术建立在身份认证之上

身份认证的分类

- 用户与主机之间,认证人的身份(单机状态)

- 主机与主机之间,通信的初始认证握手(网络环境)

认证人的身份方式比较:

安全握手协议的基本思想

通信安全都要求有初始认证握手的要求

单向认证不是完善的安全措施,可以非常容易地冒充验证方,以欺骗被验证方

原始的单向认证技术

基于密码技术的单向认证(基于“挑战-响应”方式)

基于共享秘密的单向认证技术

基于公钥体制的单向认证技术

基于共享秘密的双向认证(基于“挑战-响应”方式)

基于公钥技术的双向认证(基于“挑战-响应”方式)

使用 KDC 的认证

Kerberos 认证协议

Kerberos 认证服务:一种基于对称密钥、再网络上实施身份认证的服务

Kerberos 特征:安全性、可靠性、透明性、可伸缩性

主密钥:每个实体(使用 Kerberos 的用户和资源)和 KDC 之间共享的一个秘密密钥

TGT(门票分发门票)的作用:申请访问远程服务或资源的信息

域:网络上的实体被划分成不同的域

不同域的 KDC 拥有不同的 KDC 主密钥以及不同的数据库

域间认证

Kerberos v4 缺陷:

- 依赖性(IP 协议和时间)

- 门票有效期短

- 邻域间的鉴别、管理困难

- 非标准的 DES 加密,易受攻击

- 未对用户口令进行额外保护,易受攻击

Kerberos v5 的改进:

- 支持任何加密技术

- 除 IP 协议以外,还支持其他通信协议

- 门票有效期:任意长度

- 具有鉴别转发能力

- 更有效的方法来解决域间认证问题

- 提供一种预鉴别机制,使得口令攻击更困难

PKI 技术

PKI 定义:基于公钥概念和技术实现的、具有通用性的安全基础设施

主要任务:在开放环境中为开放性业务提供公钥加密和数字签名服务

PKI 的主要目的:通过自动管理密钥和证书,为用户建立一个安全、可信的网络运行环境,使用户可以在多种应用环境下方便的使用加密和数字签名技术,在互联网上验证用户身份,从而保证了互联网上所传输信息的真实性、完整性、机密性和不可否认性

KPI 是目前为止既能实现用户身份认证,又能保证互联网上所传输数据安全的唯一技术

PKI 的优势:节省费用、透明性和易用性、可扩展性、支持多平台、互操作性、多用性

数字证书的安全性依赖于 CA 的私钥

PKI 的主要组件:证书授权中心、证书库、密钥备份及恢复系统、证书撤销处理系统、PKI 应用接口系统

CA

CA 承担公钥体系中公钥的合法性检验的责任。核心功能是发放和管理数字证书

数字证书的作用:证明证书中列出的用户合法拥有证书中列出的公开密钥

CA组成:签名和加密服务器、密钥管理服务器、证书管理服务器、证书发布和 CRL 发布服务器、在线证书状态查询服务器、Web 服务器

CA 核心功能

- 接受验证最终用户数字证书的申请

- 确定是否接受最终用户数字证书的申请(证书审批)

- 向申请者颁发、拒绝颁发数字证书(证书发放)

- 接受、处理最终用户的数字证书更新请求(证书更新)

- 接受最终用户数字证书的查询、撤销

- 产生和发布证书注销列表(CRL)

- 数字证书的归档

- 密钥归档

- 历史数据归档

PKI 信任模型

PKI 的关键:实现对公钥密码体制中公钥的管理

PKI 信任模型

- 层次模型

- 交叉模型

- 混合模型

- 桥 CA 模型

- 信任链模型

CA 得主要职责:证书颁发、证书废除、证书和 CRL 得公布、证书状态的在线查询(OCSP)、证书认证

IPSec

IPsec:不是一个单独的协议,而是一组开放协议的总称。包括:网络安全协议(AH、ESP)、密钥管理协议 IKE、认证和加密算法

IPsec 提供的服务:

- 访问控制

- 数据完整性

- 数据源鉴别

- 重放攻击保护

- 数据保密性

- 密钥管理

- 有限通信流保密性

IPSec 协议的实现:OS 集成、嵌入到现有协议栈

IPsec 的工作模式

传输模式:保护 IP 的上层协议

隧道模式:保护整个 IP 分组

AH 协议

- 为 IP 包提供数据完整性和鉴别功能

- 利用 MAC 码实现鉴别,双方必须共享一个密钥

- 鉴别算法由 SA 指定(鉴别模式:传输模式、隧道模式)

AH 提供的服务:无连接的完整性、不提供保密性、可选的抗重放攻击服务、数据源认证

AH 协议的鉴别范围:IPv4

安全关联 SA 是 IP 认证和保密机制中最关键的概念,是发送者和接收者两个 IPSec 系统间一个简单的单项逻辑连接,是一组与网络连接相关联的安全信息参数集合,用于实现安全策略

如果需要一个对等关系,即双向安全交换,则需要两个 SA

SA 的三个参数:安全参数索引 SPI、目标地址 IP、安全协议标识(AH/ESP)